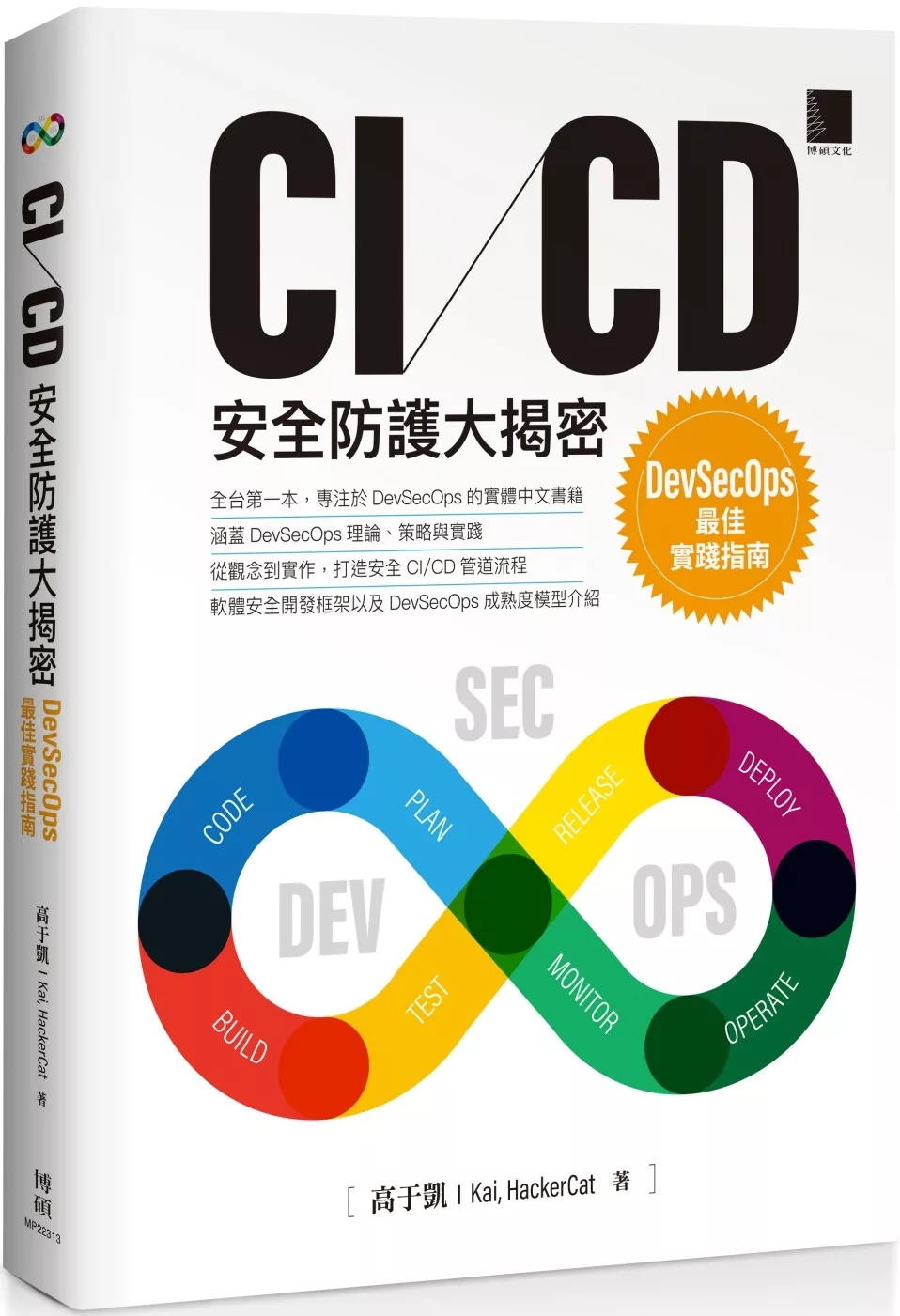

本書涵蓋 DevSecOps 理論、策略與實踐

從觀念到實作,打造安全 CI/CD 管道流程

?

本書是台灣首本詳細探討 DevSecOps 的書籍,不僅解釋了 DevSecOps 的核心概念,也從人員、流程和技術的面向探討 DevSecOps 的實踐與挑戰。

?

書中詳細介紹了 DevSecOps 的所需知識與技能,為組織和個人提供了一條明確的成長和提升路徑。無論你是資訊安全的新手,還是經驗豐富的專家,本書都將是你不可或缺的指南。

?

【目標讀者】

• CISO/CTO/CIO

• DevOps 人員

• DevSecOps 人員

• 開發、測試以及維運人員

• SRE 人員

• 資訊安全顧問

• 對 DevSecOps 感興趣人員

• 對敏捷軟體安全開發感興趣人員

• 想提升 CI/CD 安全性的人員

?

專業推薦

?

我極力推薦這本書給所有關心軟體開發安全的讀者。本書深入解析 DevSecOps 的各個層面,從基本概念、CI/CD 管道保護,到新興技術的安全開發。——勤業眾信 風險諮詢服務 資深執行副總經理 | Ike Chen 陳威棋

?

這本書無疑可以被稱作是 DevSecOps 領域的百科全書,為讀者提供了一個關於如何建立、執行並優化DevSecOps的全面指引。——AWS Security Hero�DevSecOps Taiwan 社長 | Ray Lin 林家瑋

?

本書含括面向完整,推薦給想要入門安全開發或深受安全開發議題困擾的讀者。又或者如果去年的你沒有讀到一本乾貨滿滿的資安書籍、或者今年你需要一本扎實的資安書籍醒腦,這本書都相當適合的喔!——恆逸教育訓練中心 資深講師 | Vincent Tang 唐任威